🧅 Comment créer un site sur le DARK WEB (.ONION)

Dans ce tutoriel, nous allons créer un site web (.ONION) sur le réseau TOR.Je pars du principe que vous connaissez déjà le fonctionnement du réseau TOR et cherchez uniquement à créer une page web sur le darkweb de façon rapide et facile.Aussi, je pars du principe que vous avez déjà une instance Linux DEBIAN sur le cloud prête à accueillir votre nouveau site en .onion.Concernant l’instance, j’ai utilisé les services du fournisseur cloud CONTABO.J’ai choisi la plus petite des offres VPS : le CLOUD VPS 1 à seulement 4.50€/mois avec 4 vCPU Cores - 6 GB RAM et 400GB SSD.C’est largement suffisant pour réaliser notre site.

1) Configuration du Serveur

On va commencer par metre a jour les dépots et installer le parefeu UFW sur Debiansudo apt update && sudo apt upgrade -ysudo apt install ufwVérifiez si UFW est actif:sudo ufw statusPar défaut, il sera probablement inactif après l’installation.Avant d’activer le pare-feu, assurez-vous de ne pas vous bloquer vous-même, surtout si vous vous connectez à distance via SSH. Autorisez SSH avec:sudo ufw allow sshUne fois que votre configuration est prête, activez UFW avec:sudo ufw enablePuis on finit par ouvrir le port 80 (http) aussi afin d’accepter le trafic web entrant sur ce portsudo ufw allow httpAvec le réseau TOR, il n’y a pas besoin d’utiliser un certificat SSL pour obtenir des connexions web (https) sécurisées. En effet, les connexions sont déjà cryptées dans le réseau TOR. De plus, si l’utilisateur consulte votre site avec un TorBrowser, il ne sera pas notifié de l’absence de certificat SSL. Par contre, si l’utilisateur consulte votre site .onion depuis un navigateur normal connecté à TOR, il risque d’être alerté sur l’absence de certificat SSL malgré le cryptage déjà présent sur le réseau TOR.

2) Installation du service TOR sur DEBIAN

Vous aurez besoin de quelques paquets de base pour gérer les dépôts:sudo apt install -y apt-transport-https curl gpg

Ajoutez la clé de signature du projet Tor. Cette clé permet de vérifier l’authenticité du paquet logiciel Tor:curl https://deb.torproject.org/torproject.org/gpgkey | sudo gpg --dearmor -o /usr/share/keyrings/tor-archive-keyring.gpg

Ajoutez le dépôt du projet Tor :echo "deb [signed-by=/usr/share/keyrings/tor-archive-keyring.gpg] https://deb.torproject.org/torproject.org `lsb_release -cs` main" | sudo tee /etc/apt/sources.list.d/tor.list

Mettez à jour la liste des paquets pour inclure le nouveau dépôt Tor :sudo apt update

Maintenant, vous pouvez installer le paquet Tor avec ses utilitaires:sudo apt install tor deb.torproject.org-keyring

Démarrez le service Tor et assurez-vous qu’il s’exécute au démarrage:sudo systemctl start torsudo systemctl enable tor

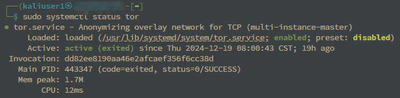

Vérifiez que le service Tor est en cours d’exécution avec:sudo systemctl status tor

3) Configuration du fichier torrc

Mon objectif sur ce tutoriel est uniquement de créer un site web en .ONION. Je ne veux absolument pas devenir un relais tor et encore moins devenir un exit relay ! Je ne souhaite pas avoir du trafic tor qui passe par mon serveur.

(Pour plus d’informations sur le fonctionnement de tor et les relais, voici la ressource officielle Types de relais sur le réseau Tor)

Donc, nous allons configurer le fichier torrc pour uniquement servir des pages web sur notre port 80 (http).

sudo nano /etc/tor/torrc

SocksPort 0

ORPort 0

ExitPolicy reject *:*

ExtORPort 0

HiddenServiceDir /var/lib/tor/website1/

HiddenServicePort 80 127.0.0.1:80

Log notice file /var/log/tor/log

Enregistrez et quittez nano

Les 4 premières lignes empêchent tor d’utiliser votre serveur comme un relais.HiddenServiceDir indique le dossier contenant les clés cryptographiques et autres fichiers relatifs à tor de votre “service caché” (dans notre exemple un site web)HiddenServicePort indique le mappage interne pour servir vos services cachés

Redémarrez et activez le service tor :

sudo systemctl restart tor

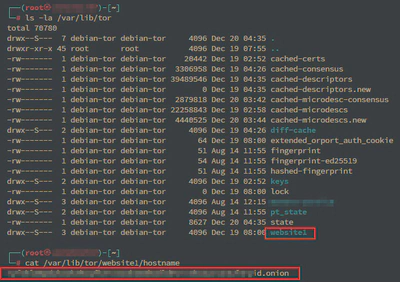

C’est au moment du redémarrage du service tor qu’un répertoire website1 va se créer au niveau de /var/lib/tor/

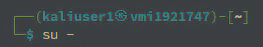

Pour consulter le contenu du répertoire, vous devez passer en mode root avec la commande su -

Comprendre le mappage des ports dans les services cachés

- Ports des services cachés :Dans le fichier de configuration torrc, chaque ligne HiddenServicePort spécifie un mappage entre un port virtuel (vu par les utilisateurs Tor) et un port local sur votre serveur.

- Rôle de Tor : Quand un utilisateur accède à votre service .onion via un navigateur Tor, il fait une requête au réseau Tor, qui route le trafic vers votre serveur en utilisant le port virtuel. Tor lit ensuite votre configuration torrc et redirige cette requête vers le port local spécifié sur votre machine.

- Comment le trafic est dirigé : La ligne suivante : HiddenServicePort 80 127.0.0.1:80 mappe le port 80 du réseau Tor vers le port 80 de votre machine. Quand une requête est reçue sur le port 80 de l’adresse .onion associée à ce service caché, Tor la dirige vers le port 80 sur localhost.

4) Insatallation du serveur web NGINX

L’étape finale consiste à installer le serveur web.sudo apt install nginx

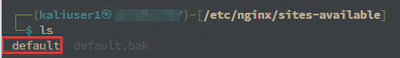

A cette étape, j’ai toiujurs l’habitude de créer une sauvegarde du fichier de configuration en le renommant dafault.bak default dans le répertoire /etc/nginx/sites-available.

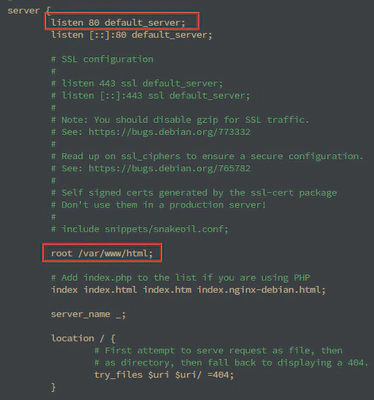

On peut laisser le fichier tel quel car il pointe directement sur le port 80.Puis on démarre et active le service nginx. Lors de cette activation un lien symbolique va se créer entre le de répertoire sites-available et sites-enabled ce qui va activer votre site.

Par default le répertore pour stocker les fichiers de votre nouveau site est /var/www/html

Vous pouvez désormais consulter mon nouveau site sur ce lien en .onion : ryfxklm6pduhzok3hcqfk3rvazok2m4hodldevrxtknaucv23uf4ryid.onion/

Pour y acceder vous devez vous connecter d’abord à TOR soit par le navigateur tor officiel soit simplement par un navigateur web come BRAVE qui inclut des sessions tor.

5) Monitoring du service TOR

Afin de vérifier le bon fonctionnement et la bande passante de votre serveur allouée au réseau TOR vous pouvez installer NYX, un outil de monitorig du réseau tor sur votre serveur:sudo apt install nyx

puis sudo nyx

Cet utilitaire nous permet aussi de nous assurer et confirmer que nous ne transitons aucun trafic tor autre que servir nos propres pages web. utilitaire nyx il est composé de 5 pages au total. Vous appuyez sur la flèche droite/gauche de votre clavier pour faire défiler les différentes pages de surveillance.

Conclusion

Nous venons de créer notre site (1 page) sur le darkweb de façon simple et sécurisée. Vous pouvez ajouter d’autres services en modifiant le fichier torrc et ajouter de nouvelles paires de HiddenServiceDir/HiddenServicePort comme ceci :

.

.

.

HiddenServiceDir /var/lib/tor/hidden_service1/

HiddenServicePort 80 127.0.0.1:8080

HiddenServiceDir /var/lib/tor/hidden_service2/

HiddenServicePort 80 127.0.0.1:8081

HiddenServiceDir /var/lib/tor/hidden_service3/

HiddenServicePort 80 127.0.0.1:8082

et en ajoutant de nouveaux fichiers de configuration dans /etc/nginx/sites-available/ (default2, default3,…) en prenant soin de changer le port du fichier.

Si vous avez des questions ou souhaitez plus de précisions, n’hésitez pas à me contacter !